Voici les panneaux CPSC 2020 qui couvrent

Défis à l'ère numérique

Pré-conférence Jour 8 – 12 novembre 2020

Organisé par: Université Ryerson

Panel XNUMX : Bien jouer avec les autres : Approches de la collaboration en matière de cybersécurité au Canada

Dr Mourad Debbabi – Professeur, Institut Concordia d'ingénierie des systèmes d'information, Université Concordia

Dr Ali Ghorbani – Professeur, Faculté d'informatique, Université du Nouveau-Brunswick

Dr Florian Kirshbaum – Professeur, École d'informatique, Université de Waterlooo

Dre Emily Laidlaw – Professeur agrégé, Faculté de droit, Université de Calgary

Dr Atty Mashatan – Professeur adjoint, Ted Rogers School of Information Technology Management, Ryerson University

Charles Finlay- Directeur exécutif de Rogers Cybersecure Catalyst

Comportementale: Le panel a discuté de la façon dont l'industrie, les établissements universitaires et les gouvernements peuvent collaborer efficacement pour relever les défis de la cybersécurité au Canada, et comment surmonter les obstacles à une collaboration efficace. Un exemple d'un tel modèle est le nouveau National Cybersecurity Consortium.

Vente à emporter:

- Les obstacles au succès de la collaboration au Canada comprennent : les mentalités « territoriales » et cloisonnées; déterminer quel niveau de gouvernement engager (la confidentialité et la sécurité n'ont pas de frontières), trouver le bon partenaire industriel (pour s'assurer que le partenaire peut mettre les innovations à l'échelle).

- Les collaborations réussies dépendent du partage des connaissances entre les experts de différents secteurs, y compris l'industrie et le milieu universitaire, et de différents domaines (par exemple, droit, technique, commercial)

- La clé est la nécessité d'innover; nouveau produit au-delà du code typique - clé pour maintenir les relations université-industrie en vie

- Les gouvernements ont des mandats changeants. Il est important que les partenaires industriels et universitaires gardent cela à l'esprit lorsqu'ils envisagent la responsabilité et la portée.

- Un modèle de collaboration potentiel est une approche de la société civile (par exemple, le modèle britannique actuellement en développement). Cela engloberait des groupes à but non lucratif qui peuvent assurer une surveillance dans différents secteurs dans le but de briser les silos. Différents PFN seraient nécessaires pour défendre des questions spécifiques dans le cadre de la cybersécurité (par exemple, les droits technologiques).

Actes:

- Tous les secteurs et groupes concernés doivent unir leurs forces et considérer les questions de cybersécurité comme un grand défi multidisciplinaire.

- Considérez le modèle d'affaires et le mandat des intervenants dans chaque secteur. Par exemple, les universitaires ne peuvent pas considérer les partenaires de l'industrie uniquement comme des contributeurs financiers, et l'industrie ne peut pas considérer les partenaires universitaires ou fédéraux comme de simples fournisseurs.

- Les objectifs et les thèmes du grand défi de cybersécurité doivent provenir d'une approche consensuelle pour assurer l'alignement avec toutes les parties prenantes autour de la table. Cela garantira sa faisabilité et l'établissement de priorités.

-

Panel XNUMX : Faire face à la pénurie de main-d'œuvre dans le domaine de la cybersécurité

Catherine Knight – Directeur exécutif, Cyber Security Technical Centre of Excellence, Manitoba Institute of Technology

Angéla Mondou – Président et chef de la direction, Technation

Max Shuftan – SANS Institute

Rushmi Hasham – Directeur de la formation, Rogers Cybersecure Catalyst

Comportementale: Le panel a présenté des experts de la formation et de l'industrie dans une conversation sur la pénurie aiguë de talents qualifiés en cybersécurité au Canada et dans le monde, et sur la manière dont ce défi est relevé grâce à des programmes nouveaux et innovants.

Vente à emporter:

- La cybersécurité est un secteur en pleine croissance qui a besoin de personnel hautement qualifié à tous les niveaux. De nombreuses entreprises réagissent en interne en formant des personnes ayant des formations diverses pouvant intégrer certains aspects de la cybersécurité (par exemple, analyste de la sécurité de la chaîne d'approvisionnement, ingénieurs en automatisation de la sécurité, IA et risque pour la cybersécurité).

- Il n'existe pas de normes de formation dans le secteur de la cybersécurité. La formation varie en complexité et en cohérence.

- Bien qu'il y ait une pénurie connue de talents, le nombre exact et le type de talents nécessaires sont inconnus. Cela rend difficile l'identification des besoins de formation et l'élaboration des politiques.

- Les cheminements de carrière ne sont pas clairs et la cybersécurité nécessite un ensemble diversifié de compétences.

- Les modèles présentés pour augmenter le pipeline de développement incluent :

- Modèle de curriculum de 11e et 12e année à la 3rd programme d'un an en informatique à l'Université du Manitoba. L'étudiant obtient une année complète de crédits vers un diplôme de premier cycle en cyberdéfense et en administration du cloud au MITT. [D1]

- Institut des métiers et de la technologie du Manitoba: Un programme avec des microcertificats empilables adaptés à toutes les personnes intéressées par une spécialisation pour les emplois en demande.

- Académie d'immersion SANS: Un programme de formation accélérée qui offre une formation SANS et une certification GIAC (Global Information Assurance Certification) pour lancer rapidement des carrières dans la cybersécurité. Les académies sont 100% basées sur des bourses et gratuites pour les participants.

- Catalyseur cybersécurisé de Rogers programme de cybersécurité à Ryerson, en collaboration avec le programme SANS Immersion Academy.

- TechNation progresse sur plusieurs défis : lancement d'un référentiel de compétences en cybersécurité ; élaboré 22 normes professionnelles nationales autour des principaux rôles en matière de cybersécurité ; développé un plate-forme de carrière et disponibilité de l'emploi "carte thermique" montrant des données en temps réel sur le marché du travail.

- Le protectionnisme (p. ex. considérations syndicales/employeurs) demeure un obstacle à l'apprentissage intégré

Actes:

- Développer des formations de stimulation et opérationnelles permettant une formation en temps réel à la cybersécurité.

- Créer des voies qui mènent à un engagement accru des femmes et des individus BIOPC (noirs, autochtones, personnes de couleur)

- Toutes les entreprises devraient intégrer certains aspects de l'apprentissage intégré au travail afin que les étudiants puissent apprendre sur le tas, et permettre des congés sabbatiques pour que les employés puissent suivre des cours (par exemple, micro-accréditation).

Journée de conférence 2 – 17 novembre 2020

Organisé par: Institut canadien des sciences statistiques

panélistes:

Amanda Edmunds– Directeur, Conformité à la Loi sur la protection des renseignements personnels, Commissariat à la protection de la vie privée du Canada (OPC)

Anne-Sophie Charest – Professeur agrégé, Département de mathématiques et statistique, Université Laval

Donald J. Estep – Directeur, Institut canadien des sciences statistiques

Érin Rancourt – Directeur général, Direction des méthodes statistiques modernes et de la science des données, Statistique Canada

John M Aboud – Directeur associé pour la recherche et la méthodologie et scientifique en chef, United States Census Bureau

Tanya Brown- Directeur associé pour la recherche et la méthodologie et scientifique en chef, United States Census Bureau

Comportementale: Des statistiques officielles exactes et opportunes sont nécessaires aux entreprises, aux gouvernements et à tous les Canadiens pour prendre des décisions éclairées et élaborer des politiques économiques et sociales judicieuses. Le défi consiste à trouver un équilibre entre l'obtention des informations nécessaires pour ces statistiques précises et opportunes et la confidentialité des individus et des organisations. Dans un monde où les données sont désormais la ressource la plus importante, comment les organismes nationaux de statistique peuvent-ils produire les informations exactes et opportunes demandées tout en garantissant la confidentialité des données et le caractère non invasif de la collecte de données ?

Vente à emporter:

- En discutant de la protection de la vie privée, nous devons considérer trois dimensions : le droit de ne pas divulguer des informations sur soi-même ; le droit de contrôler la façon dont ses informations sont utilisées ; et le droit d'être laissé seul.

- Les entreprises, les gouvernements et tous les Canadiens ont besoin de statistiques officielles exactes et opportunes pour prendre des décisions éclairées et élaborer des politiques économiques et sociales judicieuses.

- Il existe des défis associés à la recherche d'un équilibre entre l'obtention des informations nécessaires pour des statistiques exactes et opportunes et la confidentialité des individus et des organisations.

- Il est important que les activités sous-jacentes aux statistiques officielles jouissent de la confiance du public et qu'il existe des lois pour protéger la vie privée du public. Cependant, la protection de la confidentialité est souvent inscrite dans une législation qui ne reconnaît pas le compromis entre la précision statistique et la perte de confidentialité.

Actes:

- Les décideurs de haut niveau des agences gouvernementales devraient être en mesure d'interpréter les lois sur la protection de la vie privée et de fournir des statistiques qui traitent de manière significative des cas d'utilisation des données tout en protégeant la confidentialité du public.

- Pour refléter les nuances de la vie privée, il faut élaborer davantage de lois reconnaissant le compromis entre la précision statistique et la perte de vie privée. Aux États-Unis, la loi sur le recensement (dernière modification il y a plus de 20 ans) stipule que le gouvernement doit protéger la confidentialité. Cependant, les méthodes utilisées par les agences statistiques pour protéger la confidentialité sont vulnérables aux techniques modernes de la science des données.

- Des recherches supplémentaires sont nécessaires sur la façon de mesurer mathématiquement la confidentialité et de comprendre comment les individus définissent la confidentialité. Statistique Canada recueille des informations sur la sensibilité des données et coordonne des groupes de discussion pour en savoir plus sur la confidentialité et la sensibilité des données. Il sera également important d'intégrer la justice et l'équité dans les modèles statistiques officiels.

- La nécessité et la proportionnalité sont nécessaires pour maintenir un équilibre entre le bien/l'avantage social et les droits individuels à la vie privée. Les agences gouvernementales doivent s'assurer que les lois sur la protection de la vie privée sont proportionnelles au gain social des méthodes statistiques officielles.

Journée de conférence 3 – 18 novembre 2020

Organisé par: Ressources naturelles Canada

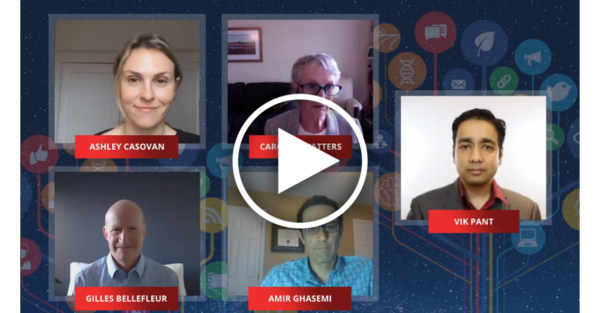

panélistes:

Pantalon Vik – Scientifique en chef, Ressources naturelles Canada

Gilles Bellefleur – Chercheur scientifique principal, Ressources naturelles Canada

Caroline Watters – Agent principal de la recherche numérique, Conseil national de recherches

Ashley Casovan– Directeur exécutif, Al Global

Amir Ghasemi – Chercheur scientifique, Innovation, Sciences et Développement économique Canada, Centre de recherches sur les communications Canada (CRC)

Vente à emporter:

- L'intelligence artificielle est là pour rester, obligeant les décideurs politiques à se demander "quand et à quelle vitesse sera-t-elle mise en œuvre", plutôt que "si elle sera mise en œuvre". À mesure que les questions de recherche deviennent plus complexes, il n'est plus viable de faire de la science à grande échelle sans une sorte d'apprentissage automatique ou d'utilisation de l'IA.

- Les attentes du public concernant la connectivité, l'actualité, la disponibilité de l'information et la valeur ajoutée de l'informatique ne correspondent pas aux pratiques fédérales actuelles en matière de données. Alors que le gouvernement a accès à de grandes quantités de données, les données sont souvent sous-utilisées car elles ne sont pas organisées ou sont bloquées dans un référentiel.

- Le leadership est essentiel à la réussite de la mise en œuvre de l'IA. La hiérarchisation descendante de l'IA permettra aux idées de se traduire en pratique, permettant aux individus de niveau opérationnel d'adopter de nouveaux paradigmes et de se concentrer sur de nouveaux domaines d'étude.

- L'IA n'est pas une solution miracle pour tous les problèmes de société. Il reste un domaine hautement expérimental, où les solutions prêtes à l'emploi ont peu de chances de répondre aux besoins de chaque service individuel. En tant que tels, les ensembles de données doivent être adaptés pour répondre à des objectifs spécifiques.

- Pour s'assurer que l'IA est responsable et impartiale, des principes éthiques doivent être intégrés à toutes les étapes de la conception, du développement et de la sortie d'un produit, ainsi que dans les examens du système après la sortie et les mises à jour logicielles. La conception devrait refléter les valeurs fondamentales du gouvernement (p. ex., minimiser les coûts ou bâtir un système plus équitable?).

- Le nouveau projet de loi sur la protection de la vie privée proposé par le Canada fait des progrès significatifs dans l'approche des systèmes de données, mais ne répond pas aux préoccupations liées à la relation entre les données et la discrimination.

Actes:

- Les décideurs doivent être en contact fréquent avec leurs homologues du développement technologique pour s'assurer qu'ils sont en phase avec les développements technologiques actuels et prévus. Cela garantira que les politiques sont conçues pour répondre aux problèmes anticipés ainsi qu'aux problèmes actuels, garantissant ainsi qu'elles résistent à long terme.

- Le gouvernement fédéral doit uniformiser les règles du jeu pour s'assurer que tous les Canadiens ont accès aux nouvelles technologies. Le gouvernement fédéral devrait également veiller à ce qu'il y ait une répartition équitable des avantages de ces technologies afin qu'elles ne soient pas limitées à un petit nombre de monopoles.

- Le gouvernement fédéral doit veiller à ce qu'il y ait une représentation diversifiée dans la conception des systèmes d'IA, parmi ceux qui développent les systèmes et les populations pour lesquelles les systèmes sont créés.

- Il est nécessaire d'améliorer l'infrastructure des données afin que les données puissent être mieux partagées entre les ministères et les organismes. Comme aucune approche unique ne répondra avec précision aux besoins de chaque service et à ses normes de sécurité, une personnalisation sera nécessaire.

- Le gouvernement fédéral doit veiller à ce qu'il y ait une responsabilisation au sein des systèmes activés par l'IA. Le Canada a besoin d'un ensemble plus complet de normes en termes d'acceptabilité, d'exactitude et d'explicabilité dans ces systèmes. Cela pourrait se faire au moyen d'une marque de certification, qui garantirait que les normes applicables sont correctement mises en œuvre.

Journée de conférence 1 – 16 novembre 2020

Organisé par: ISDE

panélistes:

Joie Johnson – Président et vice-chancelier, Université Simon Fraser

Marthe Crago – Vice-recteur, Université McGill

Éric Bisaillon – Directeur, Direction de l'architecture de sécurité, Centre canadien pour la cybersécurité (CCCS)

Tricia Geddes– Directeur adjoint, Politiques et partenariats stratégiques, Service canadien du renseignement de sécurité

Contexte: La sécurité de la recherche et les événements mondialisés comme la pandémie de COVID-19 continuent d'influencer le paysage des menaces. Le solide écosystème scientifique et de recherche du Canada en fait une cible attrayante pour les acteurs malveillants qui souhaitent acquérir des connaissances, des recherches et de la propriété intellectuelle pour faire avancer leurs propres initiatives. Les panélistes ont discuté de la façon dont le Canada peut protéger la recherche et atténuer les risques potentiels, tout en maintenant son engagement envers la science ouverte et collaborative.

Vente à emporter:

- Il y a des menaces de sécurité changeantes ciblant la science, la recherche et l'innovation canadiennes qui changent radicalement la façon dont les agences de sécurité canadiennes telles que le Service canadien du renseignement de sécurité (SCRS) et le Centre canadien pour la cybersécurité (CCCS) interagissent avec le public et les institutions à l'extérieur du gouvernement. .

- Les mandats des agences de renseignement ne se limitent plus au gouvernement, mais incluent désormais les universités et les entreprises, qui sont de plus en plus ciblées par des acteurs étatiques hostiles qui cherchent à voler ou à saper la recherche, la science, la propriété intellectuelle, la technologie et l'expertise canadiennes.

- La réponse du gouvernement canadien à la COVID-19 avec un financement massif de la recherche pour un vaccin a révélé une augmentation significative du ciblage de la R&D canadienne par des acteurs étrangers hostiles.

- La nouvelle branche du CSIS, Academic Outreach and Stakeholder Engagement, a pris des mesures sans précédent pour accroître la sensibilisation et la compréhension des entreprises de l'enseignement supérieur et de la recherche sur les menaces à la sécurité et pour fournir des conseils sur l'atténuation. Parallèlement, ils ont travaillé en étroite collaboration avec d'autres partenaires du gouvernement du Canada pour établir les réseaux sécurisés nécessaires à l'acquisition d'un vaccin rapide et efficace.

- Le milieu universitaire a du mal à accepter la réalité des menaces insidieuses d'acteurs hostiles. L'une des raisons est que les menaces liées aux partenariats de recherche mondiaux ne sont pas toujours évidentes et que les collaborations prennent de nouvelles formes qui n'impliquent pas de financement ou de protocoles d'entente formels, tels que les co-auteurs et le partage de données. Cela rend difficile le suivi et la surveillance, et soulève de nouvelles préoccupations telles que les implications éthiques de ces collaborations moins formelles.

- Les chercheurs ont du mal à comprendre la réalité et les implications des menaces lorsque des partenariats/collaborations de longue date sont désormais associés à des organisations douteuses ou lorsque les habilitations de sécurité limitent les informations pouvant être partagées pour « prouver » l'existence d'une menace ou saisir pleinement les stratégies secrètes. utilisé par des acteurs étatiques hostiles.

- Notre relation avec les Five Eyes n'est pas affectée par les problèmes géopolitiques de surface et est l'un des principaux outils de notre boîte à outils. L'excellente collaboration et le partage de renseignements entre les Five Eyes sont très avantageux pour le Canada et obligent probablement nos adversaires à rester éveillés la nuit.

Actes:

- De nouveaux partenariats innovants entre l'enseignement supérieur et les agences de renseignement de sécurité doivent travailler en collaboration pour atténuer les menaces.

- Envisager de nouvelles formes d'habilitation de sécurité pour permettre d'informer les « intermédiaires » qui comblent le fossé entre les experts en renseignement de sécurité et les chercheurs.

- Tout en continuant à nous attaquer au problème des acteurs étrangers ciblant la R&D canadienne, nous devons nous efforcer d'empêcher les boucs émissaires et les préjugés contre des individus et des communautés innocents.

Journée de conférence 1 – 16 novembre 2020

Organisé par: Université Concordia

panélistes:

Mourad Debbi – Professeur, Institut Concordia d'ingénierie des systèmes d'information, Institut Concordia

Marthe Kassouf- Chercheur, Institut de recherche d'Hydro Québec (IREQ)

Deepa Kundur- Professeur et directeur, Edward S. Rogers Sr. Département de génie électrique et informatique, Université de Toronto

Benoit Dupont – Professeur titulaire de criminologie, Université de Montréal

Martin Fontaine- Directeur de la recherche, CSE

Comportementale: L'infrastructure essentielle nationale (INC) englobe un éventail de systèmes et de secteurs essentiels à la santé, à la sécurité, à l'activité économique et au fonctionnement des Canadiens, mais chaque secteur adoptant la numérisation et l'automatisation, l'exposition aux cyberattaques à grande échelle a augmenté à un rythme alarmant. rythme. La protection de NCI est un défi important, compte tenu de l'énorme empreinte et de la complexité de ses systèmes, installations et réseaux (par exemple, les réseaux électriques, les opérateurs de télécommunications et les réseaux de transport). Ce panel a discuté des grands défis de la protection des systèmes NCI et a exploré des solutions basées sur : (a) une collaboration et un partage d'informations améliorés catalysés par des niveaux de confiance accrus ; (b) les avantages mutuels découlant d'entreprises collaboratives; et (c) l'accès à un meilleur financement et à de meilleures opportunités de R&D.

Vente à emporter:

- Il est d'une importance primordiale et stratégique d'investir dans NCI. Il représente environ 58.1 % du PIB du Canada, ou 1 380,000 milliards de dollars en biens et services et implique 1,500 XNUMX entreprises, dont XNUMX XNUMX sont de grandes organisations.

- L'un des défis les plus importants est le manque de personnel au Canada en matière de cybersécurité. Nous devons pourvoir environ 8,000 2021 postes supplémentaires en cybersécurité d'ici XNUMX.

- De nombreux secteurs utilisent des équipements hérités qui s'appuient sur des architectures obsolètes, et il existe de nombreuses failles de sécurité difficiles à corriger dans ces environnements hautement connectés, ce qui les rend vulnérables aux effets en cascade (tels que les coupures de courant) à la suite d'une attaque.

- Les secteurs de la cyberinfrastructure convergent. Le secteur des télécommunications, en particulier, connecte chacun à ses actifs numériques, et nous avons besoin d'un système robuste en place pour faire confiance à ces interconnexions.

Actes:

- Le niveau de sophistication de l'explication d'une situation et de la manière de la défendre et de l'atténuer varie selon les secteurs. Nous devons développer une boîte à outils qui adapte les services et les recommandations au niveau de maturité du secteur.

- Intégrez des universités dans des organisations privées ou publiques et des responsables de la cybersécurité dans des universités pour développer la confiance et établir des partenariats par le biais de hubs, de détachements et de placements. Former les étudiants à comprendre que les silos s'effondrent et à valoriser les expériences transdisciplinaires.

- Investissez dans les compétences techniques, la formation aux situations d'urgence et dans la compréhension de la façon dont les humains dans les systèmes de cyberinfrastructure peuvent travailler ensemble pour faire face aux risques de sécurité. Des recherches supplémentaires sont nécessaires pour comprendre l'état psychologique des personnes lorsqu'elles manipulent des systèmes de cyberinfrastructure et les former à la façon de réagir.

- Le Canada accuse du retard dans l'élaboration d'un plan national qui inclut les organisations des secteurs public et privé ainsi que le milieu universitaire. Le plan doit inclure une base de réglementation pour les systèmes de cyberinfrastructure et doit adopter une approche réglementaire « pangouvernementale ».

- Mettre en place des centres d'information et des canaux d'automatisation pour faciliter l'échange d'informations sur les meilleures pratiques et l'intelligence entre les secteurs en temps réel.

- Acceptez que la convergence des technologies de l'information et des technologies opérationnelles existe et que nous sommes dans un scénario de « mégadonnées ». L'automatisation et la numérisation augmentent notre surface d'attaque, nous devons donc être en mesure de prévoir les vulnérabilités du système et de développer un système robuste et intégratif.

Journée de conférence 4 – 20 novembre 2020

Organisé par: Journal de la politique scientifique et de la gouvernance

panélistes:

Sahel Mehta – Directrice des communications, Journal of Science Policy & Governance